Deber de reportar: la taxonomía

Al momento de reportar un incidente de ciberseguridad de impacto significativo a la Agencia Nacional de Ciberseguridad (ANCI) en nuestro Portal ANCI (algo que todo proveedor de servicios esenciales y OIV debe hacer), se debe incluir una descripción del incidente si pudiera ser identificado.

Para describir un incidente de ciberseguridad en la plataforma ANCI, lo importante son sus efectos, incluyendo todo contexto, escenario o circunstancia observable. No importa, para efectos de la descripción del incidente, cuál es su causa.

Con el objetivo de hacer más fácil la descripción del incidente, en la Agencia creamos lo que se conoce como una taxonomía, un grupo de características que simplifica categorizar el incidente, responder a él de forma rápida, y analizarlo.

La ANCI definió su taxonomía en categorías sencillas gracias a la experiencia acumulada desde la creación del CSIRT Nacional (antes de Gobierno) desde 2018, lo que está plasmado en la resolución exenta No. 7 del Ministerio del Interior y Seguridad Pública, del 28 de febrero de 2025

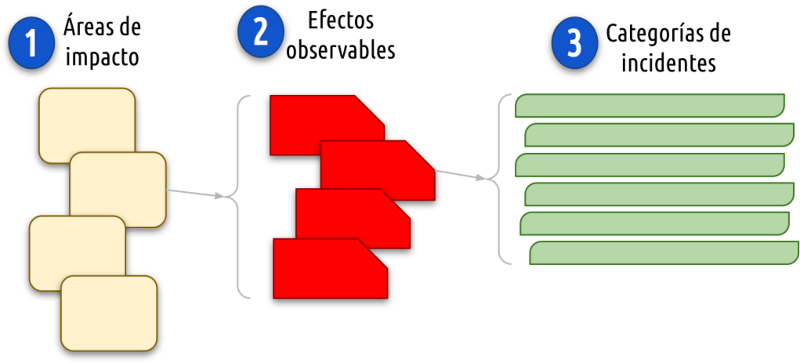

La taxonomía que utiliza el CSIRT Nacional tiene 3 niveles jerárquicos:

- Áreas de impacto: Un área de impacto agrupa varios efectos observables, y apunta a un tipo de daño sobre un atributo de seguridad específico.

- Efectos observables: Un efecto observable es un escenario o circunstancia que puede ser observada directamente, independientemente de cuál pueda ser su causa.

- Categorías de incidentes: Una categoría de incidentes es una descripción de las características más importantes de un conjunto de incidentes similares.

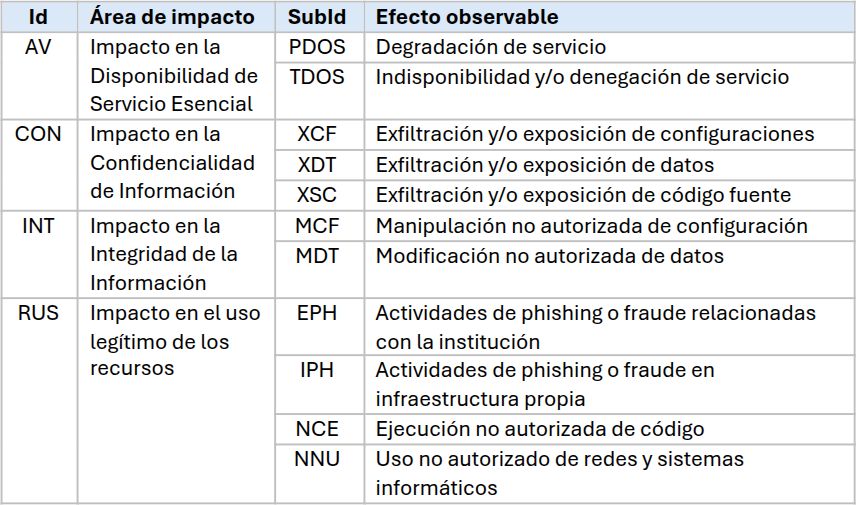

Como muestra la imagen, cada área de impacto contiene dos o más efectos observables. Y cada efecto observable puede deberse a dos o más categorías de incidentes. En la siguiente tabla se muestran las áreas de impacto con sus id, y los efectos observables con sus subid. Estos códigos se explican más en detalle adelante, pero no es necesario entenderlos al momento de reportar.

Así, la taxonomía ANCI tiene cuatro áreas de impacto, 11 efectos observables y 40 categorías de incidentes.

- Impacto en el uso legítimo de recursos:

- Uso no autorizado de redes y sistemas informáticos: Uso no autorizado de sistemas de la institución afectada, ya sea a través de explotación de vulnerabilidades, uso no autorizado de credenciales, acceso a almacenamiento en nube, u otros.

- Actividades de phishing o fraude en infraestructura propia: Envío de phishing a través de servidores de la institución afectada, o almacenamiento de sitios fraudulentos en redes y sistemas informáticos de la institución afectada.

- Actividades de phishing o fraude relacionadas con la institución: Envío de phishing relacionado con la institución afectada por parte de terceros, o almacenamiento de sitios fraudulentos por parte de terceros.

- Ejecución no autorizada de código: Inclusión y ejecución no autorizada de código en sistemas de la institución afectada.

- Impacto en la confidencialidad de la información:

- Exfiltración y/o exposición de datos: Pérdida de información confidencial con o sin divulgación pública, y/o información confidencial expuesta accidental o intencionalmente.

- Exfiltración y/o exposición de configuraciones: Pérdida o exposición accidental de configuraciones y parámetros confidenciales de un sistema o aplicación de la institución afectada.

- Exfiltración y/o exposición de código fuente: Pérdida o exposición excesiva del código fuente de un sistema de la institución afectada.

- Impacto en la disponibilidad de un servicio esencial:

- Indisponibilidad y/o denegación de servicio: Pérdida total del funcionamiento de un servicio, sistema o servidor, o saturación de red impidiendo su operación normal.

- Degradación de servicio: Pérdida parcial del rendimiento o funcionalidad de un servicio, sistema o servidor.

- Impacto en la integridad de la información:

- Modificación no autorizada de datos: Alteración no autorizada de información contenida en sistemas, servicios o servidores.

- Manipulación no autorizada de configuración: Cambio no autorizado de configuraciones en sistemas, servicios o servidores.

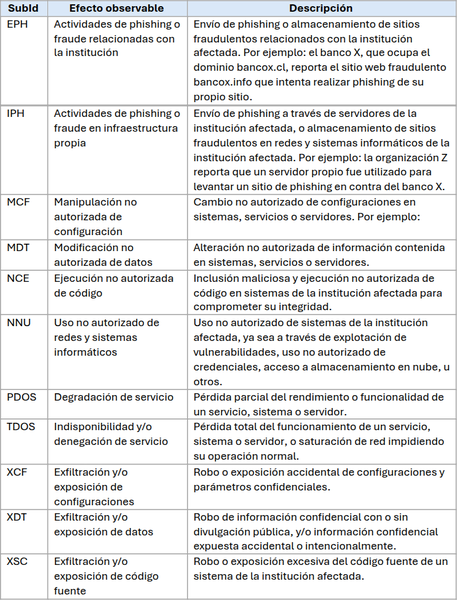

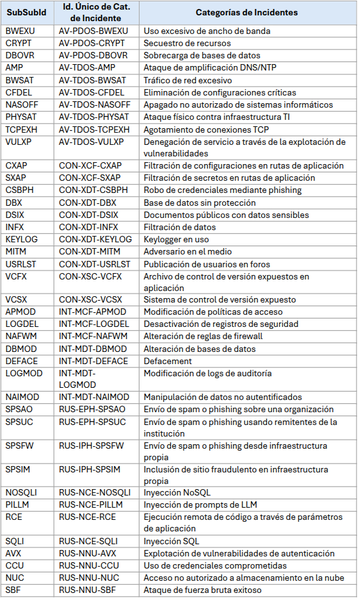

Estas son las categorías de incidentes, según su efecto observable:

- Uso no autorizado de redes y sistemas informáticos:

- Acceso no autorizado a almacenamiento.

- Ataque de fuerza bruta exitoso.

- Explotación de vulnerabilidades de autenticación.

- Uso de credenciales comprometidas

- Actividades de phishing o fraude en infraestructura propia:

- Envío de correo no deseado o phishing desde infraestructura propia.

- Inclusión de sitio fraudulento en infraestructura propia.

- Actividades de phishing o fraude relacionadas con la institución:

- Envío de correo no deseado o phishing sobre una organización.

- Envío de correo no deseado o phishing usando remitentes de la institución.

- Ejecución no autorizada de código:

- Ejecución remota de código a través de parámetros de aplicación.

- Inyección de requerimientos (prompts) en modelos grandes de lenguaje (LLM).

- Inyección de consultas NoSQL.

- Inyección de consultas SQL.

- Exfiltración y/o exposición de datos:

- Adversario en el medio (MitM).

- Apropiación de credenciales mediante phishing.

- Base de datos sin protección (S3 buckets, Elasticsearch, MongoDB expuestos).

- Documentos públicos con datos sensibles.

- Filtración de datos personales.

- Keylogger en uso.

- Divulgación de enumeraciones de usuarios y/o credenciales de usuarios en foros.

- Exfiltración y/o exposición de configuraciones:

- Filtración de configuraciones en rutas de aplicación.

- Filtración de secretos en rutas de aplicación.

- Exfiltración y/o exposición de código fuente:

- Archivo(s) de control de versión expuestos en aplicación.

- Sistema de control de versión expuesto.

- Indisponibilidad y/o denegación de servicio:

- Agotamiento de conexiones TCP.

- Apagado no autorizado de sistemas informáticos.

- Ataque de amplificación DNS/NTP.

- Ataque físico contra infraestructura TI.

- Denegación de servicio a través de la explotación de vulnerabilidades.

- Eliminación de configuraciones críticas.

- Tráfico de red excesivo (volumétrico).

- Degradación de servicio:

- Secuestro de recursos (cryptojacking).

- Sobrecarga de bases de datos.

- Uso excesivo de ancho de banda.

- Modificación no autorizada de datos:

- Alteración de bases de datos.

- Alteración de sitio web (defacement).

- Manipulación de datos no autentificados.

- Modificación de logs de auditoría

- Manipulación no autorizada de configuración:

- Alteración de reglas de firewall.

- Desactivación de registros de seguridad.

- Modificación de políticas de acceso.

Arriba pueden ver los subid (códigos) de los efectos observables, y más abajo, los subsubid (códigos) de las categorías de incidentes.

¿Y esos códigos?

El código en cada categoría de incidente indica los tres niveles, separados por guiones. Por ejemplo, CON-XSC-VCSX corresponde a "Impacto en la confidencialidad" (CON), "Exfiltración y/o exposición de código fuente" (XSC), "Sistema de control de versión expuesto" (VCSX). Esta categoría corresponde a un incidente frecuente: es muy común hacer commit de un repositorio de código (con git por ejemplo, ya sea a GitHub, GitLab, o a un repositorio auto-gestionado), e incluir por accidente una carpeta con datos sensibles que no debería haberse publicado. En el caso de Git, podría tratarse del directorio .git.

Reinventar una rueda que nos calce mejor

Quizás algunos se sorprendan de que en la ANCI creáramos una nueva taxonomía en lugar de usar alguna ya existente, como la de ENISA. La idea fue hacerla lo más simple y apegada a las situaciones que hemos observado realmente suceden en Chile, y son parte del campo de acción de la Agencia. Por ejemplo, ENISA emplea categorías relativas a los delitos, pero en nuestro país el investigar delitos corresponde a la PDI, el Ministerio Público y Carabineros, no a la ANCI.

ENISA también incluye una categoría para el spam, por ejemplo, algo que, si bien es una molestia, no constituye por sí mismo un incidente de ciberseguridad.